目录导读

- 事件回顾:向日葵远程控制安全事件剖析

- 远程控制软件的工作原理与潜在风险

- 如何识别设备是否被他人非法控制?

- 紧急应对措施:发现被控制后立即执行的步骤

- 全面防护策略:预防远程控制入侵的7个关键方法

- 企业用户特别防护指南

- 常见问题解答(FAQ)

- 安全使用远程控制软件的正确姿势

事件回顾:向日葵远程控制安全事件剖析

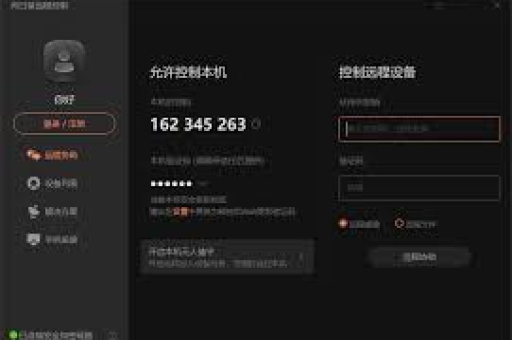

近年来,向日葵远程控制软件作为国内主流远程工具之一,被广泛应用于远程办公、技术支持和设备管理,网络安全研究人员发现,攻击者可能通过多种手段非法控制他人设备,引发数据泄露、隐私侵犯甚至财产损失。

真实案例显示,攻击者通常通过以下几种方式实施控制:

- 利用弱密码或默认凭证入侵向日葵账户

- 通过钓鱼邮件诱导用户下载恶意修改版软件

- 利用软件漏洞或配置不当获取控制权限

- 通过中间人攻击截获认证信息

这些事件不仅影响个人用户,更对企业网络安全构成严重威胁,凸显了远程控制软件安全使用的紧迫性。

远程控制软件的工作原理与潜在风险

远程控制软件通过在主机和客户端之间建立加密通道,实现屏幕共享、文件传输和系统控制功能,向日葵采用多层加密和验证机制,但在以下环节仍存在风险点:

主要风险环节:

- 认证环节:账户密码泄露、二次验证缺失

- 连接环节:通信加密被破解、中间人攻击

- 权限环节:过度授权、权限持久化

- 软件环节:客户端漏洞、恶意版本植入

攻击者一旦突破这些环节,就能完全控制目标设备,执行任意操作而不被察觉。

如何识别设备是否被他人非法控制?

设备异常表现:

- 鼠标指针自行移动、点击或拖拽文件

- 程序无端打开或关闭,特别是远程工具类软件

- 系统性能异常下降,CPU/内存占用突增

- 陌生进程运行(可通过任务管理器查看)

- 网络流量异常,非使用时段仍有大量数据传输

- 系统设置被更改,如防火墙规则、账户权限

向日葵软件内的异常迹象:

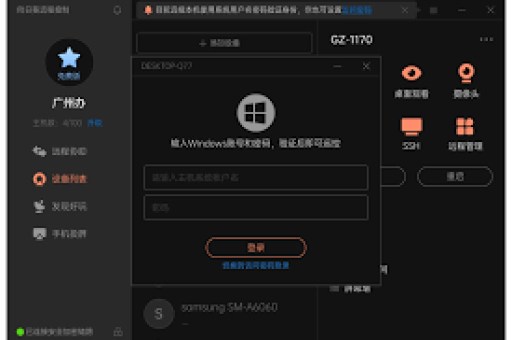

- 登录历史中有未知设备或地理位置

- 会话记录显示未授权的远程连接

- 设备列表中出现陌生设备

- 设置选项被更改,特别是安全相关设置

紧急应对措施:发现被控制后立即执行的步骤

第一步:立即断开网络连接 拔掉网线或关闭Wi-Fi,物理断开是最直接的阻断方式。

第二步:终止向日葵进程 通过Ctrl+Alt+Delete打开任务管理器,结束所有向日葵相关进程(SunloginClient、SunloginBusiness等)。

第三步:更改所有关键账户密码 包括向日葵账户、系统登录账户、邮箱和重要平台密码,优先在安全设备上操作。

第四步:全面安全扫描 使用权威杀毒软件进行全盘扫描,检测潜在恶意软件。

第五步:检查系统账户和启动项 查看是否有陌生用户账户,清理启动项中的可疑程序。

第六步:重置向日葵安全设置 重新安装官方版本,启用所有安全功能,重置访问密码。

全面防护策略:预防远程控制入侵的7个关键方法

强化账户安全

- 使用16位以上复杂密码,包含大小写字母、数字和特殊符号

- 启用双重身份验证(2FA)

- 定期更换密码,避免多平台共用

软件官方渠道获取

- 仅从向日葵官网(sunlogin.oray.com)下载客户端

- 验证安装包哈希值,确保完整性

- 及时更新至最新版本,修复已知漏洞

最小权限原则配置

- 仅授予远程控制必要的最低权限

- 设置访问密码并定期更换

- 启用“本地系统账户验证”增强连接安全

网络环境加固

- 避免在公共Wi-Fi下使用远程控制

- 配置防火墙规则,限制向日葵端口(默认TCP 80/443)的访问范围

- 考虑使用VPN建立安全隧道

系统级防护

- 保持操作系统和所有软件更新

- 安装并更新可靠的安全软件

- 定期备份重要数据,采用3-2-1备份策略

使用习惯优化

- 不使用远程控制软件时完全退出而非最小化

- 不勾选“开机自启动”选项

- 定期检查连接日志和会话记录

企业级安全管理

- 部署集中管理平台,统一监控远程连接

- 实施网络隔离,关键系统与常规设备分离

- 建立远程访问审批和审计制度

企业用户特别防护指南

企业环境面临更复杂的风险场景,需要额外防护措施:

架构层面:

- 部署向日葵企业版,利用集中管理功能

- 在网络边界设置专用远程访问网关

- 实施零信任网络架构,验证每次连接请求

管理层面:

- 制定远程访问安全政策,明确使用规范

- 对IT管理员和技术支持人员进行安全培训

- 实施最小特权原则,按角色分配权限

技术层面:

- 启用IP白名单,仅允许可信地址连接

- 配置会话录制和操作审计,留存证据

- 定期进行渗透测试和安全评估

常见问题解答(FAQ)

Q1:向日葵远程控制本身安全吗? A:向日葵作为正规远程控制软件,具备基本的安全防护机制,安全性主要取决于用户的配置习惯和安全意识,任何远程工具若配置不当或使用疏忽,都可能成为安全漏洞。

Q2:如何区分合法远程协助和非法控制? A:合法远程协助会提前征得明确同意,操作过程透明可见,且会话有时限,非法控制通常无预警,操作隐蔽,可能发生在非工作时间,且试图隐藏自身存在。

Q3:卸载向日葵软件是否能完全消除风险? A:卸载软件可以阻止通过向日葵的进一步控制,但如果攻击者已植入其他后门,仍需全面安全检查,建议卸载后运行专业安全工具扫描,并更改所有重要密码。

Q4:免费版和付费版在安全性上有差异吗? A:付费版通常提供更多安全功能,如设备分组管理、连接审批、详细审计日志等,但两者核心连接加密机制相同,免费版正确配置也能保证基本安全。

Q5:手机版向日葵同样存在风险吗? A:是的,移动设备同样面临风险,且可能因屏幕小更难察觉异常,应同样采取强密码、及时更新、仅官方渠道下载等防护措施。

Q6:除了向日葵,其他远程软件是否也有类似风险? A:所有远程控制类软件,包括TeamViewer、AnyDesk、Windows远程桌面等,都存在被滥用的潜在风险,安全原则相通:强认证、最小权限、及时更新和持续监控。

安全使用远程控制软件的正确姿势

远程控制技术本身是中性工具,其安全性取决于使用者的安全意识与防护措施,向日葵远程控制为用户带来便利的同时,也要求我们承担相应的安全责任,通过实施多层次防护策略、保持安全警惕和定期检查,我们完全可以安全地享受远程技术带来的便利,而不必过度担忧被他人控制的风险。

在数字化程度日益加深的今天,远程控制软件已成为工作和生活中不可或缺的工具,唯有将安全理念融入使用习惯的每个环节,才能真正发挥技术优势,避免潜在威胁,最强大的安全防护不是单一的技术方案,而是持续的安全意识与综合防护体系的结合。