目录导读

- QNX系统权限基础与安全架构

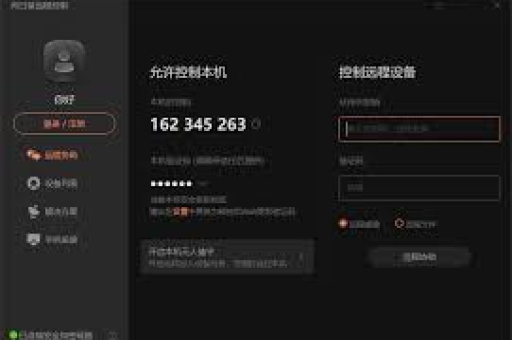

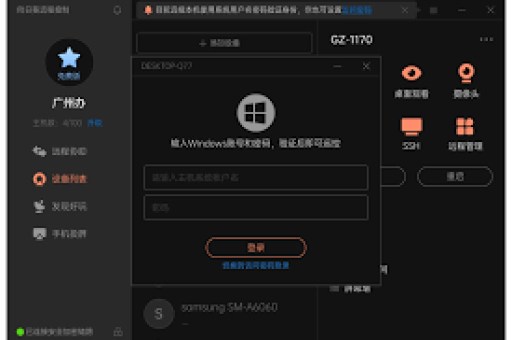

- 向日葵远程软件在QNX环境中的部署要点

- 权限设置最佳实践:用户、进程与文件权限

- 远程访问安全策略与网络权限配置

- 常见问题与故障排除指南

- 企业级QNX系统远程管理方案

QNX系统权限基础与安全架构

QNX作为一款微内核实时操作系统,在工业控制、汽车电子、医疗设备等领域广泛应用,其权限管理系统基于POSIX标准,但具有独特的实时性和安全性增强特性。

QNX权限模型的核心是“用户-组-其他”三级权限体系,每个文件和进程都有明确的属主和权限标志,与通用Linux系统相比,QNX在权限隔离方面更为严格,特别是在嵌入式环境中,通常采用最小权限原则运行系统服务。

权限标识解析:

- 用户ID(UID)和组ID(GID)决定基本访问权限

- 特殊权限位:setuid、setgid和sticky位

- 能力(Capabilities)机制:细粒度的特权控制

- 访问控制列表(ACL):扩展的权限管理方案

在QNX系统中,默认情况下,许多系统服务以root权限运行,这在远程访问场景下带来了显著的安全风险,合理配置权限成为使用向日葵远程管理QNX系统的前提条件。

向日葵远程软件在QNX环境中的部署要点

向日葵远程控制软件在QNX平台上的部署需要特别注意权限适配问题,由于QNX的特殊架构,标准Linux版本的向日葵需要进行针对性调整才能正常运行。

部署步骤:

-

环境检查:

- 确认QNX版本(通常为6.5.x或7.x)

- 检查系统架构(x86、ARM或PowerPC)

- 验证系统库依赖关系

-

安装准备:

# 创建专用用户和组 mkuser -u 500 -g 500 sunflower mkgroup -g 500 sunflower # 创建安装目录并设置权限 mkdir /opt/sunflower chown sunflower:sunflower /opt/sunflower chmod 755 /opt/sunflower

-

软件安装:

- 获取QNX专用版本的向日葵远程软件

- 以普通用户身份解压安装包

- 避免使用root权限直接运行安装脚本

-

权限最小化配置:

- 为向日葵进程创建专用低权限用户

- 限制文件系统访问范围

- 配置适当的进程能力集

权限设置最佳实践:用户、进程与文件权限

1 用户与组策略

为向日葵远程服务创建独立用户账户是最基本的安全措施:

# 创建仅用于向日葵服务的系统用户 useradd -r -s /bin/false -d /opt/sunflower sunflower_user # 将向日葵相关设备权限分配给该用户 chown sunflower_user /dev/fb0 # 帧缓冲设备

2 文件系统权限控制

向日葵在QNX上需要访问特定资源,权限设置需精确控制:

# 向日葵目录结构权限示例

/opt/sunflower/

├── bin/ # 755,sunflower_user:root

├── config/ # 750,sunflower_user:sunflower_user

├── logs/ # 770,sunflower_user:sunflower_user

└── data/ # 700,sunflower_user:sunflower_user关键配置文件如sunflower.conf应设置为仅所有者可写:

chmod 600 /opt/sunflower/config/sunflower.conf chown sunflower_user:sunflower_user /opt/sunflower/config/sunflower.conf

3 进程权限与能力集

在QNX中,可使用能力机制替代完全的root权限:

# 查看和设置进程能力 getconf _POSIX_CAPABILITY sunflower_process capset -c CAP_NET_BIND_SERVICE,CAP_SYS_TTY_CONFIG /opt/sunflower/bin/sunflowerd

推荐为向日葵进程配置的最小能力集包括:

- CAP_NET_BIND_SERVICE:绑定特权端口

- CAP_SYS_TTY_CONFIG:终端配置

- CAP_DAC_OVERRIDE:受限的文件系统访问

远程访问安全策略与网络权限配置

1 网络端口与防火墙设置

向日葵远程默认使用特定端口(通常为TCP 80/443和UDP 50000-50010),在QNX防火墙中需精确配置:

# QNX ipfilter规则示例 pass in quick proto tcp from any to any port = 443 pass in quick proto udp from any to any port = 50000 >< 50010 block in all

2 认证与加密设置

-

强制使用账户密码认证:

- 禁用匿名访问

- 启用双因素认证(如支持)

- 定期更换访问凭证

-

加密通信配置:

- 启用TLS 1.2/1.3加密

- 使用强密码套件

- 定期更新SSL证书

-

访问控制列表(ACL):

# 限制特定IP段访问 acl add -u sunflower_user -s 192.168.1.0/24 -p tcp:443

3 会话管理与日志审计

配置详细的会话日志和审计跟踪:

# 启用详细日志 sunflowerd --log-level=debug --audit-enable=yes # 日志轮转配置 logrotate -f /opt/sunflower/config/logrotate.conf

常见问题与故障排除指南

问:向日葵在QNX上启动失败,提示权限不足怎么办?

答:这是最常见的问题,通常由以下原因引起:

- 可执行文件缺少执行权限:

chmod +x /opt/sunflower/bin/* - 用户权限不足:确认运行用户对所需资源有访问权

- 能力集配置不当:使用

capset授予必要能力 - SELinux或安全策略限制:检查并调整QNX安全策略

问:远程连接成功但无法显示图形界面?

答:这通常涉及帧缓冲或显示权限问题:

- 检查用户是否在video组中:

usermod -aG video sunflower_user - 验证/dev/fb0设备权限:

chmod 660 /dev/fb0 - 确认DISPLAY环境变量设置正确

- 检查X11或Photon权限设置(如适用)

问:如何限制向日葵仅监听内网接口?

答:在向日葵配置文件中指定绑定地址:

# sunflower.conf bind_address = 192.168.1.100 web_port = 443 api_port = 50000

同时配合防火墙规则限制外部访问。

问:QNX系统更新后向日葵权限失效如何处理?

答:系统更新可能重置权限设置,需要:

- 重新应用文件权限:

chown -R sunflower_user:sunflower_user /opt/sunflower - 验证用户和组是否存在

- 重新配置设备节点权限

- 更新能力集配置

企业级QNX系统远程管理方案

对于企业环境,单一的向日葵实例可能无法满足复杂需求,建议采用分层权限管理架构:

1 多租户权限隔离

为不同团队或项目创建独立的向日葵实例和用户:

# 项目管理团队实例 useradd -r -d /opt/sunflower_proj sunflower_proj # 运维团队实例 useradd -r -d /opt/sunflower_ops sunflower_ops

2 集中式权限管理

集成LDAP或Active Directory进行统一身份认证:

# 集成LDAP认证 auth_method = ldap ldap_server = ldap://corp.example.com ldap_base_dn = ou=users,dc=example,dc=com

3 自动化权限审计

实现定期权限审计和合规检查:

#!/bin/bash

# 权限审计脚本

AUDIT_DATE=$(date +%Y%m%d)

find /opt/sunflower -type f -exec ls -la {} \; > /var/log/sunflower_audit_${AUDIT_DATE}.log

checksec --output=csv /opt/sunflower/bin/sunflowerd > /var/log/sunflower_security_${AUDIT_DATE}.csv

4 灾难恢复权限备份

备份关键权限配置以便快速恢复:

# 备份权限配置 getfacl -R /opt/sunflower > /backup/sunflower_permissions_backup.acl ps -efZ | grep sunflower > /backup/sunflower_process_context.txt

通过实施上述权限管理策略,企业可以在享受向日葵远程控制带来的便利性的同时,确保QNX系统的安全性和稳定性,权限管理不是一次性的任务,而是需要持续监控、评估和调整的过程,在物联网和工业4.0时代,合理的远程访问权限设置已成为关键基础设施安全的重要组成部分。

最佳实践总结:始终遵循最小权限原则,定期审计权限设置,及时更新安全策略,并将权限管理与整体安全框架相结合,向日葵远程在QNX系统上的有效运用,既能提高运维效率,又能保障关键系统的安全运行,是现代嵌入式系统管理的重要工具。